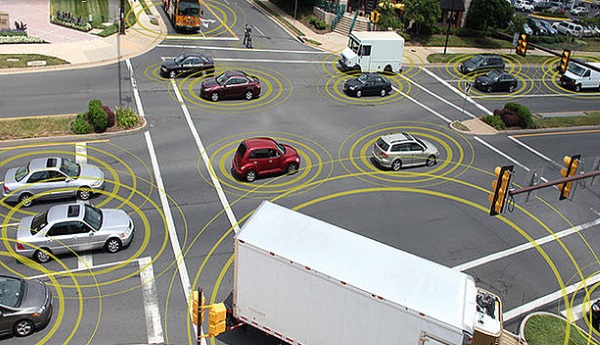

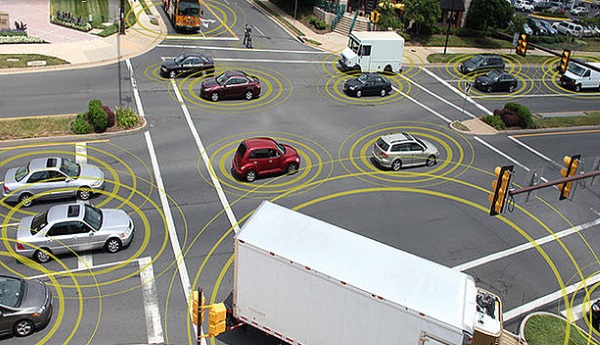

Il fut un temps où les hackers constituaient uniquement une menace pour les gouvernements ou quelques entreprises. Mais l'arrivée de l’Internet des Objets (IoT) est venue bousculer cet ordre car ils peuvent désormais pirater des pacemakers, des porte-avions et, depuis peu, des voitures.

Dans le cadre d'un test de sécurité réalisé récemment par le magazine américain Wired, des chercheurs en sécurité informatique ont piraté à distance une Jeep Cherokee pendant son trajet afin de déterminer si les voitures connectées pouvaient être pilotées à distance. Durant l’expérience, les hackers ont réussi à prendre le contrôle à distance de la radio, de la climatisation et des essuie-glaces et plus inquiétant encore, ils ont même réussi à couper la transmission tandis que la voiture roulait sur l'autoroute. A la suite de ce piratage, le constructeur a déployé un correctif et lancé un rappel massif des véhicules.

Les véhicules peuvent être piratés

Un autre article scientifique classant 24 voitures distinctes selon leur « piratabilité » a été publié cette année et dans lequel les chercheurs ont évalué la sécurité des véhicules selon trois critères :

1. Le nombre et le type de liaisons de radio existantes reliant les systèmes du véhicule à Internet. Les connexions telles que les réseaux Bluetooth, WLAN et réseaux de téléphonie mobile ou les systèmes d'entrée sans clé augmentent le risque de cyber-attaques.

2. Le niveau d'isolation entre les composants connectés et les systèmes de sécurité critiques du véhicule. Ce critère est déterminant car ils permettent de modifier l'état du système de conduite.

3. La proportion d'éléments cyber-physiques dans les systèmes critiques : une prise de contrôle de ces systèmes numériques pourrait déclencher des actions physiques comme un mouvement du volant ou un freinage

La Jeep était la cible parfaite pour les hackers, car elle présentait des failles de sécurité pour ces trois catégories : son système multimédia était accessible de l'extérieur via téléphone et était directement connecté à plusieurs systèmes à l'intérieur du véhicule – et pas seulement à la radio. En comparaison : l'Audi A8, construite la même année, présente un risque similaire de cyber-attaque mais est nettement plus sûre car les composants sensibles sont correctement isolés au sein du véhicule.

Comment sécuriser les voitures connectées ?

Les chercheurs argumentent, de manière fondée, en faveur d'une isolation totale de l’unité de commande électronique (UCE) des voitures vis-à-vis des systèmes connectés mais cela pourrait, en revanche, limiter d'autres fonctionnalités.

Ainsi, serait-il possible de mettre en place une telle authentification granulaire en complément du modèle d'isolation binaire des chercheurs en sécurité informatique ? La réponse pourrait être l'identification, plus précisément sous la forme de protocoles standardisés tels que OAuth 2.0 et OpenID Connect 1.0. Ces deux protocoles permettent que les divers composants ne communiquent qu’à la condition de recevoir l'autorisation d'une personne déterminée. L'utilisateur n’aurait qu’à déclencher la création d'un token de sécurité qui sera utilisé dans tous les messages par les parties communicantes.

Délégation d'autorisation

Pour les voitures connectées, le système multimédia ne peut accéder à l'éclairage de l'habitacle qu’à la condition que l'utilisateur ait défini au préalable un token de sécurité autorisant explicitement cette interaction. Si le hacker envoie un ordre au système d'éclairage, la requête est rejetée en raison de l'absence du token.

Ce modèle de délégation d'autorisation ne concerne pas seulement les interactions entre les UCE, il s'étend également aux interactions avec le Cloud quand, par exemple, le système multimédia synchronise une bibliothèque musicale stockée dans le Cloud avec d'autres appareils.

Les systèmes de communication embarqués peuvent être à double tranchant. Bien qu’ils soient devenus de réels arguments de vente ils sont aussi à l’origine de failles de sécurité. Nos smartphones sont facilement hackables comme le prouvent assez souvent les actualités, et quand on sait qu’il est dorénavant possible d’ouvrir sa voiture ou de retrouver son véhicule grâce à son téléphone, on peut se poser des questions sur le champs des possibles.

Cependant tout n’est pas noir ; par exemple les systèmes de fédération entre les véhicules et les constructeurs pour garantir un service après-vente personnalisé sont de réels atouts et ne présentent pas dans l’absolu de menace de sécurité. Ici, c’est surtout l’interaction avec la voiture qui est développée, et non avec l’électronique.

L'expérience réalisée par le magazine Wired montre que l'architecture interne de nombreuses voitures actuelles peut encore être améliorée. Ainsi, les composants critiques doivent être entièrement isolés pour empêcher les attaques potentiellement dangereuses pour le conducteur. Il existe une alternative à l'isolation totale des composants : les modèles de délégation d'autorisation permettent une interaction contrôlée, commandée par le conducteur et le passager. Les protocoles standardisés OAuth 2.0 et OpenID Connect 1.0 seront donc essentiels pour l'avenir. |

Flux RSS info-utiles

Flux RSS info-utiles